Se presenta la siguiente Topología

Primero vamos a realizar la configuración del Router1

Vamos acceder y realizar la siguiente conf:

#enabled

#configure terminal

#hostname router1

#int fastEthernet 0/0

#ip address 10.10.10.1 255.255.255.0

#no shutdown

Ahora configuramos la inteface loopback

#int loopback 1

#ip address 1.1.1.1 255.255.255.255

# ip address 11.11.11.11 255.255.255.255

#exit

Si deseamos validar la direccion ip de cada interface para revisar como quedo, escribimos el siguiente comando.

#do show ip int b

Genial ahora vamos a configurar el protocolo RIP para estas dos direcciones 11.11.11.11. y 1.1.1.1

#router rip

#nwtwork 1.1.1.1

#network 11.11.11.11

#network 10.10.10.1 ----- Es muy importante anunciar esta red sino no funciona

#version 2

#exit

Con el comando #show running-config veremos la configuracion.

Para ver nuestro Tabla De Ruteo escribimos el siguiente Código

#show ip route

Bien, ahora procederemos a configurar el Router 2

#enable

#configure terminal

#int fa0/0

#ip address 10.10.10.2 255.255.255.0

#no shutdown

#exit

Ahora configuramos las interfaces Bucle o loopback

#int loopback 2

#ip address 2.2.2.2 255.255.255.255

#exit

#int loopback 1

# ip address 22.22.22.22. 255.255.255.255

Ver configuración: #so show ip int b

Ahora procesdemos a configurar el protocolo RIP

#configure terminal

#router rip

#version 2

Ahora anunciamos las interfaces bucle como rip

# network 2.2.2.2

#network 22.22.22.22

#network 10.10.10.2

#exit

Validamos configuraciones

#do show run

Ahora comprobamos nuestras rutas

#show ip route

Genial ahora vamos a cofigurar las interfaces en el PALO ALTO.

Primero vamos a configurar las Zonas.

Vamos a Network / Zones

Procedemos a configurar el nombre y el tipo de capa que vamos a utilizar

Debe quedar asi

Ahora vamos a proceder a configurar la interfas Ethernet 1/1

Vamos a Network / interfaces

seleccionamos la interface ethernet1/1

Tiene que se Ethernet!

La configuración de esta interface debe ir de la siguiente manera.

En la sección de IPV4 debemos agregar la red de la interface

Ahora en Advanced seleccionamos el ping en el perfil de Management

debe quedar asi

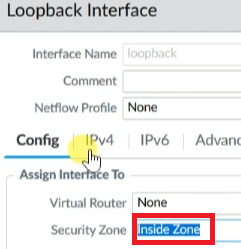

Ahora vamos a crear la interface LoopBack

Vamos a interfaces y seleccionamos la pestaña Loopback

Aqui solo configuramos Security Zone como Inside

En IPV4 agregamos la dirección.

Y en Advanced Configuramos en Ping

Ahora tenemos que crear otro bucle invertido

En IPV4 configuración la dirección 6.6.6.6/32

Ahora en Advanced seleccionamos el PING

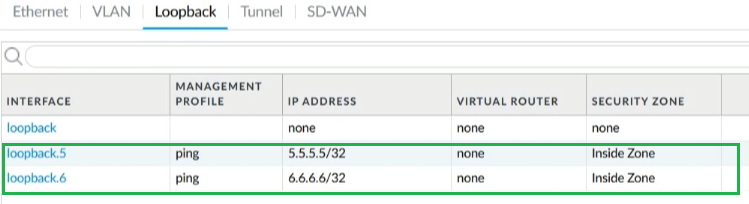

Las dos interfaces loopback deben quedar de la siguiente manera.

Bien ahora vamos a crear un nuevo Virtual Router

Vamos a Network / Virtual Routers

Agremos la interface Ethernet 1/1 y nuestras interfaces LoopBack

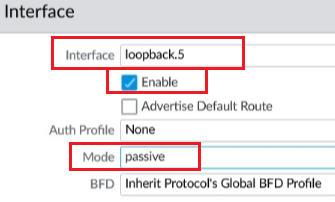

Ahora debemos ir al menu RIP y habilitar

Ahora vamos a ADD para agregar las configuraciones

Seleccionamos nuestra interface Ethernet 1/1

Habilitamos la misma, en Auto Profile Seleccionamos none.

En modo agregamos modo Normal.

Ahora configuramos la loopback, algo importante si son interfaces Loopback solo podremos agregarlas como Modo Pasivo.

Agregamos la LoopBack 6

Nos Debe quedar de la siguiente Manera

Le Damos OK y hacemos un Commit.

Para este Ejercicios no debemos crear ninguna política de seguridad ya que solo tenemos una Zona Inside

Bien ahora vamos ah realizar las pruebas.

Bien ahora vamos al Router 1 y veremos con un comando como el Router aprendió las redes del Router 2 y del palo alto automáticamente.

Tiramos el siguiente comando...

#show ip route

Con esta evidencia confirmamos que RIP esta funcionando.

Si vamos al router 2 también podremos ver que el también puede ver las redes de router 1

si estamos parados en el Router 2 y hacemos un ping a la loopback del router podremos ver que está funcionando.

Genial ahora vamos a ver esto en Palo Alto.

En el la CLI de Palo Alto tiramos el siguiente comando

#show rounting route

Como podrán ver tenemos las etas R y A esto significa que la interface la aprendió del protocolo RIP Automatico.

Ahora probemos un ping desde PA a la interface loopback del Router 1

Como ven tenemos Ping, lo mismo debe aparecerles a ustedes.

Y hacemos los mismo a la interface loopback del Router2