En esta entrada entendemos sobre el filtrado de datos, el filtrado de datos forma parte de los perfiles de seguridad.

Este perfil analiza los datos y evita la filtración de cualquier información confidencial, Si detecta este tipo de informacion podemos bloquearlo

Este Sigue siendo nuestro escenario, Aqui nuestro usuario User 1 se va a conectar a la DMZ_Zone

Vamos a suponer que nuestro server en la DMZ es un servidor que contiene información privada por ejemplo tarjetas de credito seguro social.

Nuestro servidor tendra instalada un xammp Server y su direccion ip sera la siguiente.:

Para probar desde la maquina servidor hagamos un ping a la ip 10.16.0.100 que es nuestro PA, Si toda funciona ok es decir tenemos ping sigamos.

Lo que vamos hacer ahora es iniciar nuestro servicio Apache

Ahora si hacemos clic en config podremos ver como esta configurado httpd.conf, utilizaremos los puerto, 80 y 443

Ahora si vamos a nuestra maquina User 1 y abrimos el navegador y escribimos http://172.16.0.9 podremos ver la siguiente pantalla, quiero aclarar que aqui con una simple web y css hacemos esta pagina de bienvenida para probar.

Para motrarles mejor la estructura de la página, vamos a nuestro server y dentro de Xampp vamos a tener un index.html configurada-

También tendremos la información confidencial, por ejemplo:

Si abrimos Credicard.txt tendremos los siguientes datos.

También en confidencial.txt tendremos la siguiente palabra, estos txt los utilizaremos para hacer las reglas de Filtrado, vamos a buscar por números en caso de las tarjetas y por palabra claves

Si al momento de hacker el server donde está la información confidencial PA va a analizar el contenido detectando la palabra clave "confidencial" y en el caso de los números de tarjeta también lo podrá detectar y lo bloqueara.

Ahora vamos a PA para configurar esto, lo primer que debemos hacer es personalizar un patrón Para luego integrarlo en el perfil Data Filtering

Bien vamos primero a Data Petterns y vamos agregar uno.

El Primer patrón que vamos a crear se llamara Data_patterns-1y vamos agregar todo patrón que sea tarjetas de crédito.

Y asi se crea el patro de tatos para bloquear la información de tarjetas

ok, Guardamos.

Ahora lo que debemos hacer es asociarlo en Data Filtering

Vamos a Data_filtering y agregamos uno ADD

Bien, en Data Filtering vamos a asignar un nombre, en Data Pattern vamos a agregar nuestro patrón cargado anteriormente que se llama Data_pattern-1

En direcciones vamos asignar ambos, tipo de severidad vamos agregar critico. En Alertas y Block vamos agregar un umbral de detecciones, aqui solo vamos a dejar 1 y 2 ya que estamos realizando una prueba.

Ok, Guardamos, ya tenemos asociado el patron de datos en un perfil de Data_Filtering

Ahora lo que vamos hacer es asociar este perfil a la Politica de seguridad.

Vamos a nuestra política Security-Policy-1

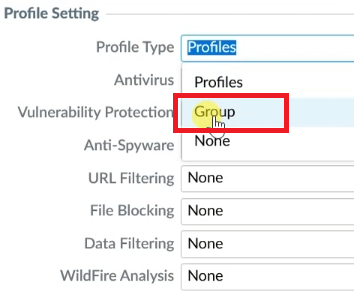

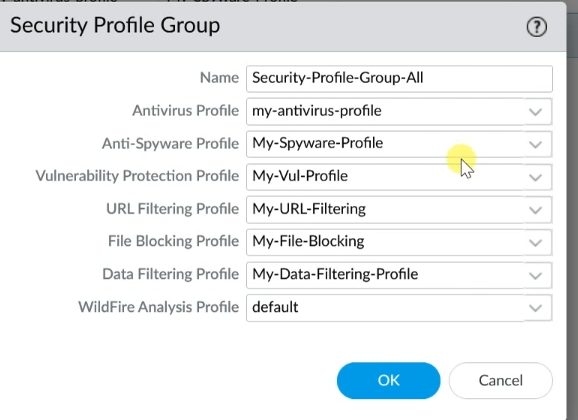

Vamos a action y en los perfiles la asociamos

Guardamo ok.

Hagamos un Commit poderoso

Luego del commit hagamos lo siguiente:

En un navegador mozilla o chrome con modo incognito escribamos la siguiente dirección

172.16.0.9/creditcard.txt

Debería aparecernos el siguiente cartel.

Bien ahora generemos otro Data Patterns que contendrá la palabra clave "Confidencial"

Le pondremos el nombre pattern-2, le indicaremos una desccripccion y el tipo de Patter será del tipo Regular Expression ya que vamos a agregar la palabra clave "confidential"

Le asignamos un nombre que se llame tes2, indicamos que es para todos tipos de archivo y el data Pattern sera "confidential"

Con esto le estamos diciendo a PA que si hay algun archivo que se transfiera que este pasando atravez de el y que contenga la palabra confidencial lo bloquee

Ahora vamos a crear otro pattern 3 que indique el tipo de archivo, aqui la propiedad del archivo será Keywordtags y el formato será texto enriquecido

Ok, guardamos.

Ahora Vamos a data_filterin para agregar estos Paterns

Y agregamos nuestros patrones o Patten 2 y 3 tal cual como esta en la imagen y guardamos.

Ahora vayamos a nuestro navegador puede ser mozila o chrome en incognito y probemos los siguiente:

Escribamos en el buscador: 172.16.0.9/confidential.txt

Si es correcto es porque está funcionando.

Básicamente el filtrado de datos nos ayuda a evitar la fuga información.

Saludos!