Task 2 Understanding SMB

La sintaxis de Enum4Linux es agradable y simple: "enum4linux [opciones] ip"

FUNCIÓN DE ETIQUETA

-U obtener lista de usuarios

-M obtener lista de máquinas

-N obtener volcado de lista de nombres (diferente de -U y -M)

-S obtener lista compartida

-P obtener información de política de contraseñas

-G obtener lista de miembros y grupos

-a todo lo anterior (enumeración básica completa)

Responda las siguientes preguntas

Genial ahora vamos a ir paso a paso para completar las preguntas

Lo primero que debemos hacer es enumerar los puertos abiertos y verificar los puertos que pertenecen al protocolo SMB

para correr mi escaneo voy a utilizar nmap -sV -vv [ip maquina virtual]

Como podemos ver en la siguiente imagen solo vemos tres puertos abiertos, siendo el 139 y 445 utilizado por SMB

Con esta información respondeos las siguientes preguntas

Para este paso no vamos a utilizar nmap sino que lo vamos hacer con la herramienta unum4linux utilizando el siguiente comando enum4linux - A [ip]

Luego vamos a encontrar el nombre de grupo, la version de sistema, el nombre del host y una carpeta compartida llamada profiles

Con los datos que encontramos podremos responder las siguientes preguntas.

Task 4 Exploiting SMB

Bien pasemos a la explotacion del protocolo SMB, la sintaxis para acceder a sus recursos compartido es: smbclient //ip/nombre_recurso_compartido

Seguido de las etiquetas:

-U [nombre] : para especificar el usuario

-p [puerto]: para especificar el puerto

Responda las siguientes preguntas

Ahora respondamos las siguientes preguntas.

para ingresar a un recurso compartido utilizando el protocolo smb se realiza de la siguiente manera

smbclient //ip/carpeta_compartida -U usuario -p procolo_amb

Ahora probemos con el usuario Anonymous ingresar al recurso compartido profiles que encontramos en el escaneo anterior, no tiene contraseña.

si escribimos help nos mostrara los comandos disponibles.

Bien, ahora debemos saber que ssh es un protocolo de conexión remota mediante una shell o consola, si miramosen el directorio podremos ver que aparece este fichero. Lo que no da la pista que este usuarios utiliza ssh para conectarse desde su casa.

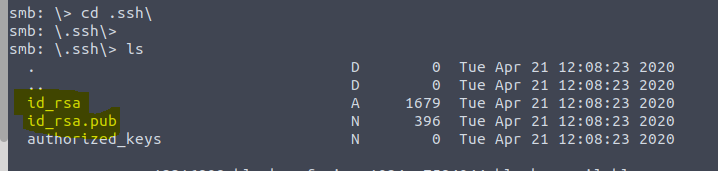

Bien, ahora nos habla de un archivo id_rsa que es la clave privada, la misma permanecerea en la maquina local. id_rsa.pub es la clave publica, la que se tienen que copiar en el servidor remoto al que se quiere acceder.

En español id_rsa.pub es donde se encuentra almacenada la cadena de caracteres de la clave publica del usuario que se va a conectar por SSH, el usuario utiliza la clave privada que al momento de iniciar sesión y colocar la contraseña se desbloquea.

En el servidor de Tryhackme se encuentra dentro del directorio .ssH y la cual vamos a copiar en nuestro directorio de la máquina de ataque nuestra de Tryhackme

vamos a utilizar el comando mget para copiar estos archivos, ponemos yes... para que se descarguen.

luego en otra terminal vamos a tener los dos archivos que decarmos, los cuales tenemos que agregarle permisos con chmod, el valor será 600

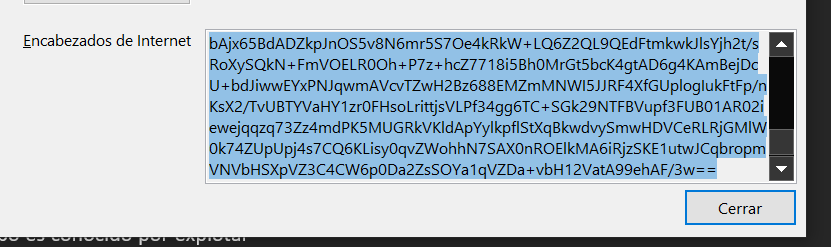

Esto es necesario para poder visualizar el arhivo id_rsa.pub para obtener el usuario de John

Bien luego de saber esto, vamos a otra terminal y vamos a copiar estas carpetas en el directorio .ssh

Lo que estamos haciendo aca, es copiar la clave publica del usuario en nuestra ruta y poder hacer ssh.

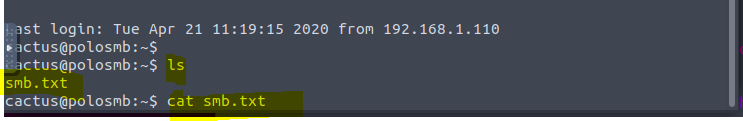

Ahora ingresamos a la carpeta .ssh/ y ejecutamos el comando ssh para acceder remotamente. ssh cactus@10.10.151.0

Como verán podremos ingresar sin poner la contraseña debido que ya tenemos la clave publica en nuestro directorio .ssh/

Dentro ya podemos listar las carpetas y ver con el comando cat el contenido de smb.txt