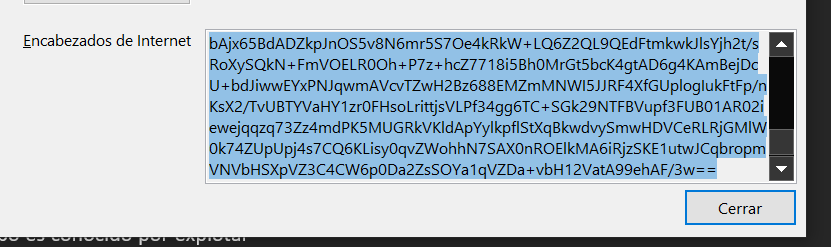

1. Email Headers

Lo primero a analizar son los encabezados del correo electrónico.

En outlook debemos ir a archivo, propiedades

Copiamos el encabezado y lo pegamos en el notepad o su herramienta preferida de texto para analizarlo.

Lo primero a realizar es ver la dirección del remitente para corroborar la dirección del campo Reply-to en español = Responder a:

Vea la siguiente Imagen.

El remitente es newsletters@ant.anki-tech.com, pero si un destinatario responde al correo electrónico, la respuesta irá a reply@ant.anki-tech.com, que es la respuesta a, y NO a newsletters@ant.anki-tech.com.

Ahora bien procedemos a analizar los siguientes campos importantes para seguir analizando el correo.

Authentication-Results

Reply-to

En caso de responder verificar a que dominio nos estamos dirigiendo.

Responder a es lo mismo que Return-Path, tener en cuenta eso :)

Algo que también podemos buscar es la línea Received cual nos dirá de que ip proviene el mensaje y el cual nosotros podremos analizar en la siguiente página http://www.arin.net/ para tener más información del remitente, por ejemplo.

Dependiendo del cliente de correo electrónico, cuando se adjunta un archivo podremos encontrar los siguientes parámetros

- Content-Type es application/pdf.

- Content-Disposition especifica que es un archivo adjunto.

- Content-Transfer-Encoding nos dice que está codificado en base64.

Con los datos codificados en base64, puede decodificarlos y guardarlos en su máquina.

Advertencia: Cuando interactúe con archivos adjuntos, proceda con precaución y asegúrese de no hacer doble clic en el archivo adjunto de un correo electrónico por accidente.

3. Defanging

Es importante en el paso 3 hacer Defanging de los hipervínculos y las direcciones IP que encontramos en el codigo del mail.

Por ejemplo, en la siguiente imagen la línea subject se ve bastante rara, ¿no?

A priori si estamos analizando el código del mail y vemos esto, es muy probable que estemos antes un correo malicioso o suplantación de identidad.

si queremos ir más allá podemos cocinar o defagnar ese subject raro para ver su verdadero nombre.

Lo que debemos hacer es ingresar a la siguiente web CyberChef y ver verdaderamente que oculpta ese subject.

Seleccionamos Base64 y en el cuadro de INPUT pegamos nuestra cadena Subject

Podremos ver el código desencriptado.

Practiquemos otro caso, Al investigar el código nos topamos con la siguiente URL que tiene un hipervínculo la cual es bastante sospechosa, y es muy peligrosa porque cualquiera puede hacer click cabe mencionar que si encontramos estas interpretaciones es muy probable que estemos ante un mail malicioso y este falso url nos direcciones a lugar donde no queremos estar.

También podemos copiar esta línea sin las comillas y procesarlas en Cyber Chef(Es aqui donde viene el termino Defagning)

No hay comentarios.:

Publicar un comentario