En esta entrada vamos a ver como Configurar o como hacer un proxy de Reenvio SSL

1. Crear un certificado para validar nuestros usuarios

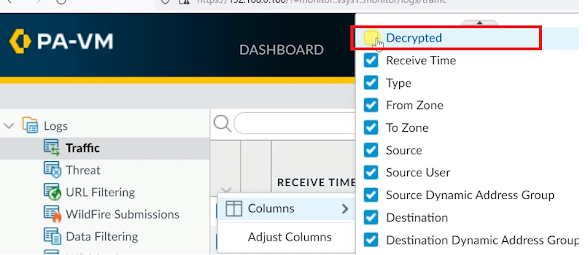

2. Crear un perfil para analizar la informacion, vamos a desencriptar el paquete.

El proxy de reenvio SSL se utiliza en una configuración INTERNA a la comunicacion Externa.

En cursos anteriores ya hemos visto cómo hacer las configuraciones por ende a quie no vamos a repetir lo mismo

Las políticas creadas no tienen ningún tipo de restricción esta tod en ANY

Lo que si vamos a hacer es crear un certificado Auto firmado

Con Palo Alto vamos a generar un certificado auto firmado donde luego se agregará en la CA Raíz de confianza del navegador del cliente user 1 de modo que cuando intento conectarme desde este usuario al destino, la conectividad de este usuario al Palo alto se encargará de él. Palo alto tendrá una lista de certificados de confianza emitidos para los clientes que el ya conoce como validos.

Entonces en primer lugar necesitamos crear un certificado SSL

Vamos al PALO ALTO Device/ Certificate Management / Certificate

y Pinchamos en Generate

Ahora configuremos nuestro Certificado autofirmado.

En Certificate Name le asignamos un nombre y lo mismo en Common Name tal cual esa en la imagen, si quieren poner otros nombres da igual.

En Signed By seleccionamos CErtificate Authority ya que seremos nosotros mimos la autoridad certificadora, es decir nuestro PA

En Tipo de Algoritmo dejamos en RSA, con 2048 Bits un Digest de SHA256.

Es importante que indiquemos la fecha de expiración, la misma será de 365 dias.

Generamos.

Una vez creado debemos hacer clic en el y activar las siguintes opciones.

Estas opciones son para poder habilitar el renenvio de la CA del certificado en la maquina usuario y para poder reenviar certificado de confianza o en caso de que no lo sea.

Luego de dar OK podran ver que tenemos las tres opciones agregadas.

En un entorno real de prodccion lo que debemos hacer es exportar el certificado y lo compartiremos con el sistema.

Ahora lo que debemos hacer es pasarle este certificado al user 1, esto lo vamos hacer desde el perfil de administracion de palo.

Primero debemos tener una perfil de administracion en nuestro PA.

si vamos a NETWORK / NETWORK PROFILE / INTERFACE MGMT debemos tener un internface y sino la creamos. Si ya la tenemos creada la pinchamos y nos aseguramos de tener las siguientes configuraciones habilitadas.

Si ya tenemos el Perfil de administración en el Pa lo que vamos a hacer ahora es conectarnos a nuestra maquia User y probar el ping a la interface 10.10.10.100 de PA, si tenemos ping podremos acceder por navegador.

Desde nuestro navegador nos conectamos ala ip 10.10.10.100

Entramos con las contraseñas admin.

Vamos a Device / certficates y descargamos nuestro Certificado.

Aqui solo damos OK y Exportamos.

Ahora lo que necesitamos hacer es agregar este certificado a este navegador.

Para navegadores Firefox vamos a Privacy y Security

Hacemos clic en View Certificates.

Ahora pinchamos en Import y seleccionamos nuestro certificado

No hay comentarios.:

Publicar un comentario