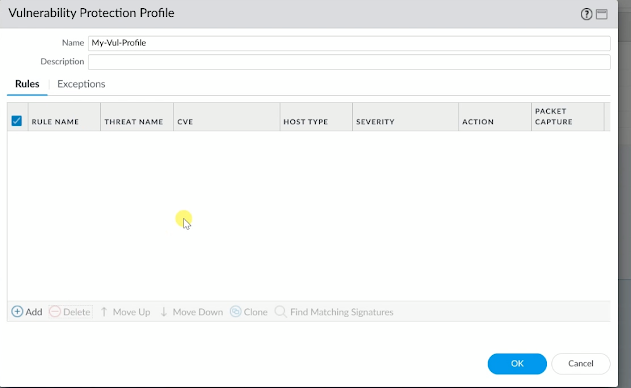

Aquí vamos a entender sobre el perfil de vulnerabilidad como PA nos ayuda a detectar tráfico vulnerable, detectarlo y bloquearlo.

Nuestro Kali linux será el atacante.

Aquí mostramos la configuración de la maquina Kali linux

Aqui no tendremos una política para la conexión a internet, solo para acceder al PA.

Ahora entremos al Router para realizar las configuraciones.

Configuración del Router DMZ

Router#

Router# configure terminal

Router# hostname DMZ_Server

Router# int fa0/0

Router# ip address 172.16.0.9 255.255.255.0

Router# no shutdown

Router# ip http server

Router# ip http secure-server

Router# ip domain name cisco.com

Router# kkey generate rsa modules 1024

Router# ip ssh version 2

Router# username shiva pass

Router# username shiva password cisco

Router# lin vty 0 4

Config-line# login local

Config-line# password cisco

Config-line# trasnport input all

Config-line# exit

Ahora creamos la ruta hacia el Palo Alto

ip route 0,0,0,0 0,0,0,0 172.16.0.100

do write

exit

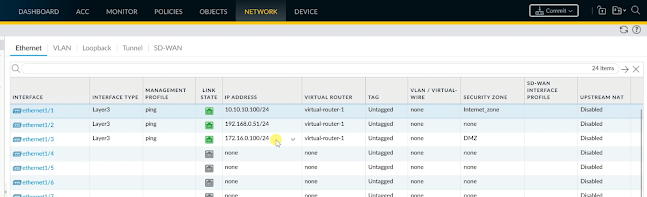

Ahora Vamos a Palo alto y editamos una zona, le cambiamos el nombre y dejamos la interface Ethernet 1/1 ya que la Ethernet 1/2 no la utilizaremos.

Esta es la configuración de la zona DMZ, solo dejamos la Ethernet 1/3

Aqui mostramos ambas zonas y debemos crear una zona DMZ, nos debe quedar asi.

La ethernet 1/2 no la cuente ya que no la estamos usando

Bien seguimos con la configuraciones.

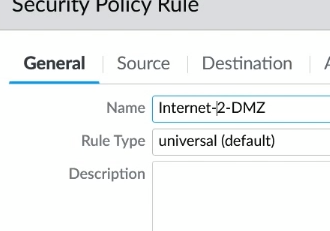

Ahora vamos a Static Router y creamos la ruta para que el kali linux pueda llegar a la DMZ

Configuramos la Virtual Router de la sigueinte manera.

Debería quedar asi

hora vamos al Router y verificamos la conectividad al kali

Aquí Palo lato detecta que un usuario del exterior está realizando scaneos, gracias a la regla de vulnerabilidad podemos detectar esto

to

No hay comentarios.:

Publicar un comentario