En este video vamos a entender sobre incendios forestales. Hasta el momento hemos discutido sobre el perfil de antivirus, todos los perfiles que hemos visto funcionan en función a firmas.

Para poder trabajar con esta licencia de WildFire, necesitamos tener una.

Supongamos el siguiente escenario donde el usuario sale a internet a un x servidor y ese servidor x esta infectado, el trafico que vuelve a nuestra zona interna corre riesgo de ser infectada.

Pero Gracias A palo Alto cuando vuelve el trafico de retorno del servidor x infectado PA analizara el tráfico ya que tiene una gran base de datos con firmas para la detección de virus, ransomware, spyware, Pero que pasa si el tráfico del servidor x vuelve infectado con un zero day?

PA ademas de contar con una gran base de datos tiene un módulo en la nube utilizado para el descubrimiento de Zero day.

1. tráfico que va al servidor x

2. tráfico de retorno infectado

3. análisis que hace el PA al base de datos, en caso de no encontrar una firma reconocida lo envía al módulo.

Para habilitar esto vamos a Device / Setup / Content-ID y vamos a habilitar una opción que nos permite reenviar el contenido desencriptado al módulo o portal que se llama Allow Fordwarding of decrypted content

Cuando lo habilitemos nos aparecera la siguiente ventana donde nos aseguraremos que este habilitado.

Ahora lo que tenemos q hacer es el Device / Wildefire y vamos a tocar en la tuerca para ver la configuración.

La WireFire Public Cloud es donde se enviaran los datos para analizarlos por PA

y las demás opciones marcadas es para generar informes de grayware

Le damos OK

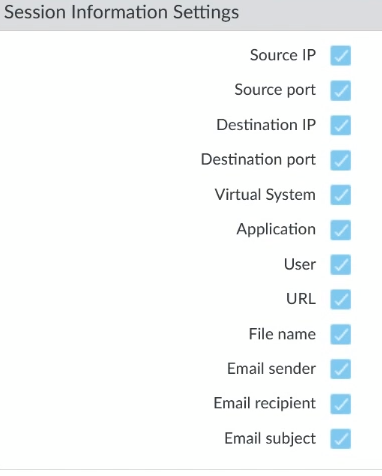

En Session information Setting aquí tendremos todas los informes o casos que vamos a enviar para escanear. Además todas estas informaciones que se comparten con el portal

La información que le enviaremos estará compuesta por los siguientes:

Luego que termine volvemos ala pc User 1 y usando nuestro portal de archivos de prueba de analisis de Wil, podremos descargar archivos

No hay comentarios.:

Publicar un comentario