Tenemos la siguiente topologia, dividida por dos zonas, una zona interna donde tenedremos nuestras maquinas, servidores, y la zona de afuera que apunta a internet.

Lo primero que vamoa a ralizar es:

- Definir nuestras zonas internas y externas.

- Definir las interfaces de las zonas

- En tercer lugar hay que configurar en enrrutamiento para enrrutar trafio entre diferentes zonas

- Luego tenemos que Crear una NAT policy para que nuestra ip privada se convierta en publica.

Vamos analizar nuestra maquin de windows de la zona interna.

La configuracion de la ip es:

IP: 10.10.10.2

Subnet Mask: 255.255.255.0

Default Gateway: 10.10.10.1

DNS Server: 8.8.8.8 8.8.4.4

PALO ALTO

Ahora vamos a configurar las zonas en Palo Alto,vamos a NETWORK/ZONES

Aqui vamos a configurar la primera zona que se llamara inside-zone y el tipo le asignaremos de Layer3

Le damos OK y nos deberia quedar de l siguiente menera.

Ahora Creamos la zona Outside-zone

Le damos ok

Commit!

Ahora procedemos a crear las intefaces.

Vamos a Network / Interfaces, ahora realizamos la configuracion de la interface Ethernet 1/1

El nombre de la interface Ethernet 1/1 sera el numero de puerto. El comentario es cualquier que nosotros consideremos.

El typo de Interface sera de layer 3, el network profile lo dejamos en None.

El Virtual Router tambien lo dejamos en none y la Security Zone lo dejamos en Inside Zone ya que la interface 1/1 corresponde a la interface de la zona de adentro.

Ahora necesitamos configurar la ip de la interface, le asignaremos la ip 10.10.10.1/24

En advanced vamos a configurar el nombre de la interface, el tipo de interfaces, siempre de layer 3

Es muy importante dejarel link stateen auto y habilitar la management profile el PING para tener respuesta desde la interface de administracion.

Ahora procederemos a configurar la interface Ethernet 1/2

Aqui en la ethernet 1/2 en el comentario le agregamos WAN ya que sera nuestra interface de cara a internet.

Tipo de Interface de capa 3 y en la Security Zone agregamos la zona Outside-zone

En IPV4 asignaremos la ip de la interace

En advance habilitaremos el PING en la Management Profile

La configuracion debera quedar de la siguiente menera.

Commit!!

Ahora lo que vamos hacer es configurar el enrrutamiento para unir el trafico entre las zonas.

Vamos a Network / Virtual Routing

En virtual Router asignamos las inerfaces Ethernet

Al momento de configurar las rutas, debemos agregar como se enrutaran.

El destination sera 0.0.0.0 es decir que quiero llegar a cualquier Origen, en este caso internet.

La interface por la cual voy aenviar esos datos sera la Ethernet1/2 y e salto sera mi Router 192.168.0.1

Guardamos y nos debera quedar de la siguiente manera.

Bien, ahora deberemos configurar nuestras politicas de NAT

Vamos a Policies/NAT

ADD

Ahora configuramos la policy NAT el nombre sera el que deseamos agregar.

El tipo NAT sera para IPV4

En los origenes del Paquete como zona de destino agregaremos la zona Inside-Zone

En destination Zone agregaremos la Outside-Zone y la interface 1/2

En la traduccion del Paquete a NAT el tipo sera Synamic ip and port.

en tipo de Direccion sera de Interfce Address y la interface a traducir sera todas las ip que sean de la Ethernet 1/2 con direccionde ip 192.168.0.50/24

Le damos OK y nos debe quedar de la siguiente Manera.

Ahora nuestra parte Final es configurar nuestra policy de Seguridad para permitir la comunicacion entre zonas.

Lo primero quedebemos hacer al igresar es denegar interzona-Default

Ahora procedemos a crear una policy en ADD, agregamos el siguiente nombres.

Ahora vamos a Source donde necesitamos espesificar el origen y los destinos.

La zona de Origen sera la Inside-Zone

EL destino donde necesitamos llegar sera la Outside-Zone

No asignaremos ninguna ip solo asiganeremos zonas, estas zonas contendran muchos usuario dentro de ella.

Es importante que en Actions este en ALLOW ysten activados los logs Session

Nuestra configurcion debe quedar de la siguiente manera.

Ahora vamos a comprobar si hemos sido capaces de establecer una comunicacion de ete cliente hacia internet.

COMMIT!

dNos conectamos a nuestro PaloAlto via MOBA, sin o tien omba puede usar Puty o cualquier otro gestor de conexion

Lo primero es probar el ping a la direccion 8.8.8.8 desde el palo alto.

Ahora probemos la conexion desde la ip 10.10.10.1 a 8.8.8.8

Como podremos observar nuestra ip funciona correctamente.

Ahora provemos la conexion desde la ip cliente para verificar que llegamos a Internet.

Todo el trafico es permitido por las politicas de Palo Alto.

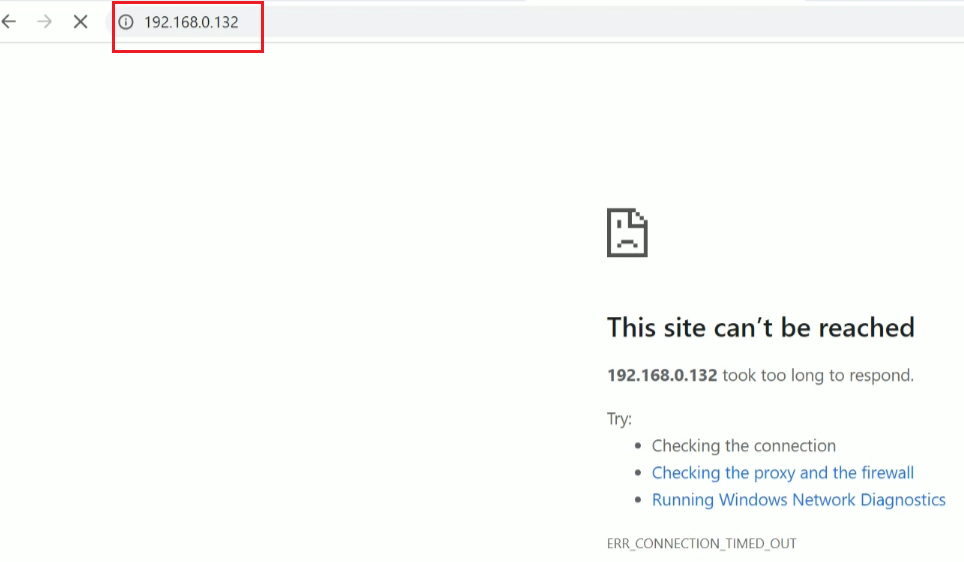

Tambien podemos probar algunas paginas como facebook o youtube desde la maquina cliente.

Si vamos Logs Traffic podremos observar todo el trafico desde la ip Source hasta los distintos Destinos

Tambien podremos ver las consultas en Session Browser

Eso es Todo, Saludos!!