Palo Alto Security Policy

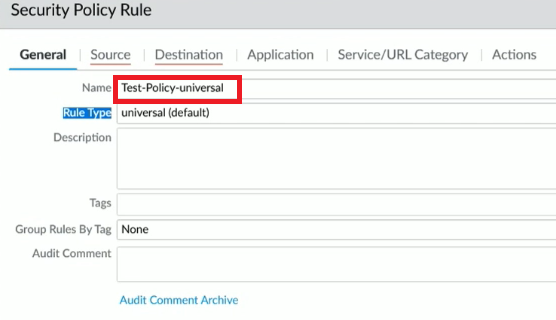

Lo primero que realizamos al momento de crear una policy es indicar el nombre

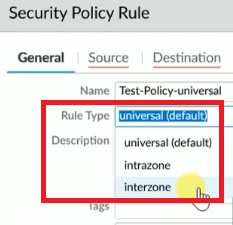

Existen tres tipo de reglas que podremos crear para nuestra policy

- Universal

- Intrazone

- Interzone

El tipo de Rule Universal no indique que se permitirá cualquier tráfico, puerto, a cualquier zona tanto Inside como Outside

Las rule Intrazone será una policy que nos permita comunicar nuestros dispositivos solo con la zona Insede, caso contrario es la intrazona

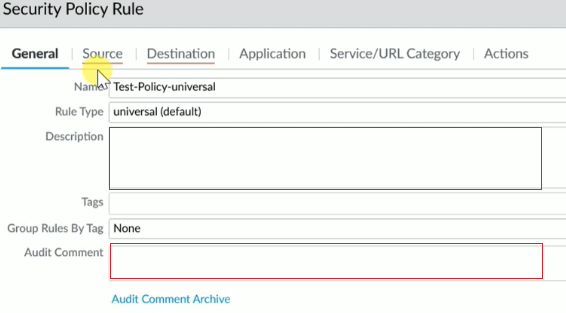

El campo descripción no es mandatario al igual que el comentario de auditoria.

Nosotros en el Source podremos agregar ambas zonas inseide y outside zone

También podremos especificar que nuestra policy permita el tráfico de cualquiera dirección de destino, cualquier usuario y cualquier dispositivo de ambas zonas.

Lo mismo sucede con el destino, podremos agregar ambas zonas y permitir las conexiones de cualquier dirección de destino y dispositivo.

La siguiente categoria es la de aplicaciones podemos agregar o denegar el uso de ciertas aplicaciones o podemos permitir todas o denegar todas.

Al tildar ANY estamos diciendo todas en caso que querremos ser mas específicos podemos indicar la misma.

En Acciones nosotros podremos habilitar o denegar la action de la policy

1. podremos permitir o denegar

2. Iniciaremos el registro de Log, si lo habilitamos desde el inicio consumirá mas memoria.

Es recordable dejarlo en Log at Session End para que no este analizando todo el tiempo.

Le damos ok y guardamos.

Ahora vamos a ver como se crea una policy Intrazona es decir no utilizaremos el modo universal, especificaremos el origen y destino.

Indicamos el nombre ya que es mandatorio.

La solicitud del Origen vendrá de la zona interior, es decir de la inside-zone

En Destination solo dejaremos como predeterminado.

Esta policy saldrá de la petición de la interzona a cualquier zona, dirección y dispositivo

En el caso que necesitemos ocultar o mostrar mas información podemos hacer click aqui y desplegaremos mas opciones .

Es importante aclarar que las reglas se visaulizaran en color amarrillo

Tambien tenemos la opcion de clonar una regla, simeplemente seleccioanmos la misma y le damos en CLONE

Al momento de clonar tenfremos que insicar donde vamos a colocar esta rule si antes o despues de la rule existente.

Por ejemplo si notros tenemos una policita muy restrictiva podremos moverla abajo o arriba.

Recuerde que las politicas de seguridad que tengan menor preponderancia seran las primar que se aplicaran.

Por ejemplo si yo tengo la policy Test-Policy_interzone yo podre moverla hacia abajo por otra polixy mas efectiva.

Seleccionamos la policy y pinchamos enel boton MOVE siendo esta la manera que Tiene PA para mover policys

Hay una opcion muy buenas que es la de expotar a pdf

necesita validar las policis que tenemos creadas para que la puedan auditar, de esta manera es la forma mas sencilla que tine

palo alto para poder exportar sus policitas y poder hacer una revision periodica por parte del equipo de Adutitoria.

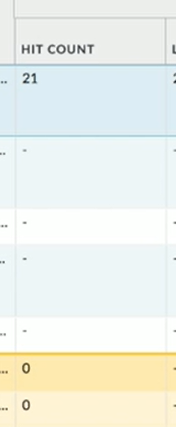

Tenemos una opcion para resaltar las reglas no utilizadas, piense en un etorno de produccion donde tenemoss mas de

100 politicas y necesitamos ver cuales son las que no se utilizan, tenemos esta opcion.

si vemos la imagen las reglas noutilizadas se remarcaran en color

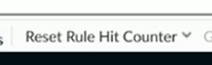

En palo alto tambien tenemos el Hit count el cual podemos ordenar por cantidad de conteos y tambien podremos resetar los valores

El "hit count" (conteo de impactos) en un firewall Palo Alto Networks es una métrica que indica cuántas veces se ha encontrado una coincidencia entre el tráfico de red y una regla de seguridad específica dentro de una política configurada en el firewall. Cada vez que el firewall detecta un paquete de red que coincide con los criterios de una regla en particular, aumenta el contador de "hit count" asociado a esa regla.

Este contador es útil para los administradores de red y seguridad, ya que les permite monitorear la eficacia de las políticas de seguridad implementadas en el firewall. Pueden ver cuánto tráfico está siendo afectado por cada regla y utilizar esta información para ajustar y mejorar las políticas de seguridad según sea necesario.

Usted puede restablecer el Hit count de una regla o de todas

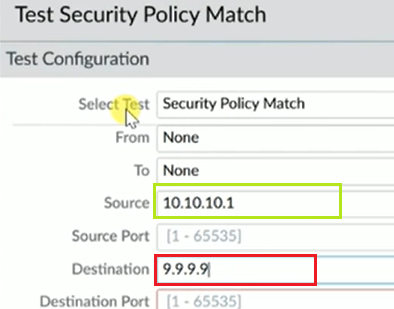

Tenemos otra opcion que es la prueba de concidencia de la politica, esto nos permite ademas crear la politica y probar su comportamiento.

Supongamos que quiero probar un ping entre el Router 1 y Router 3 de distintas zonas.

Para poder probar esta simulacion haciendo cliek en el menu de abajo

Para porbar el ping entre el Router 1 y Router 3 dbemos configurar el Origen y el destino

Nuestro Source sera la ip de router 1 y el destino sera la ip loopback del router 3

Esta es una prueba de validar si nosotros tenemos una policy ya creada que cumpla este criterio.

Es importante y mandatorio indicar el tipo de protocolo que vamos a utilizar en este caso sera ICMP por la necesidad de enviar un ping

Pinchamos en ejecutar y si ya tenemos una policy creada que coicida con nuestra bsuqueda de criterio nos aparecera de la siguiente manera.

La columna roja nos indica las propiedades de la regla, nos esta indicando que ya existe una rule con estas caracteristias, nos informara su nombre, zonas, el origen, destino. Entonces nosotros ya identificaremos que regla es la que aplica este criterio de comuncacion en entre ambos routers.

No hay comentarios.:

Publicar un comentario