En el articulo 17 vimos y explicamos sibre los diferentes tipo de politicas de seguridad ahora vamos a entender como funciona una politica de seguridad.

En el siguiente escenario vamos crear una politica para que son usuarios uno pueda acceder a youtube y el otro no.

Nosotros tenemos dos usuarios

Vamos a ver la configurcion que tiene le usuario 1

Su puerta de enlace predeterminada sera la del Palo alto 10.10.10.100, es muy imporante que posamos configurarle los DNS en esta caso 8.8.8.8 delo conrario no funcionara.

Ahora les mostraremos la configuracion del usuario 2

Podran ver que su defaul gateway es la interface del Palo alto, misma que tiene el usuario1

Ambos usuarios aputan a la interface del Palo Alto

Ahora si Vamos al PA vamos a poder ver como cramos su configuracion para tener conexion con los usarios.

Aqui podran visualizar que cramos zonas, es lo primero que hacemos.

La Ethernet 1/1 es parte de la zona interior y la ethernet 1/2 es parte de la zona exterior

En la parte de interfaces tenemos configuras las sigueintes.

Si vamos Virtual Router tenemos la sigueinte configuracion.

En las Roer Setting tendremos agregadas las sigueinte redes

En la configuracion para OSPF tendremos la siguiente Router ID configurada anteriormente, pero ya no esta habilitado.

En el caso de la static Route tenemos la sigueinte configuracion.

La ip 192.168.0.1 pertenece a la ip de mi enrutador, la interface 1/2 es la interface del palo alto.

El destino 0.0.0.0 corresponde a todo internet.

El primer paso es la configuracion, creacion de zonas,

Segundo paso creacion de interfaces

Tercer paso creacion del enrrutado

Cuarto paso la creacion de la politica NAT

Lo que vamos hacer ahora es crear la politica de NAT

Vamos Policies/ NAT

Primero le configuraremos el nombre y el tipo de nat ip

Esta rula se la estamos generando para el usuario 1

La zona de origen sera la inside zone ya que nuestro usuario 1 pertenece a la misma

En destination zone indicaremos la Outside zone ya que queremos salir de cara a internet, es decir fuera de mi inside zona.

La interface donde queremo llegar es la Ethetnet 1/2

Ahora en la pestaña de Translate Packet configuramos cual es la interface y direccion ip que vamos a traducir para que salga con una ip publica de nuestro proveedor de servicios.

La traduccion sera de una ip dinamica y puerto.

en Address Type sera de tipo interfaces address y la direccion de la interface sera la Ethenet 1/2 y luego indicamos la ip.

Guardamos! y Commit!

Ahora vamos a crear una politica de seguridad. Vamos a Policies/ Add

Asignamos un nombre a la politica

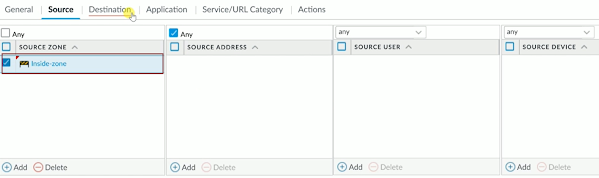

El Source seleccionamos la zona donde iniciara el trafico en este caso agregamos la Inside-Zone

El destinatios agregamos la OutSide-Zone.

En Aplicaciones no hacemos ningun cambio, solo lo dejamos en ANy

En Service Url no realizamos ningun cambio tampoco.

En Action solo dejamos en Allow

Guardamos y nos tiene que quedar de la siguiente manera.

No se olviden de realizar el Commit!

Ya tenemos las policitas de seguridad tambien tenemos una policy nat par que haga las traslacion de las peticiones con la ip publica para salir a internet.

Ahora si intentamos conectarno a internet y ah cualquier aplicacion con el user 1 y user 2 debe funcionar sin problemas.

Vamos a probarel trafico a internet desde la maquina User 1

si observan pueden ver que si realizamo un ping al 8.8.8.8 responder con normalidad, esto quiere decir que la policy que creamos esta funcionando.

Si probamos la conexion a Facebook.com funciona correctamente.

Lo mismo pasara si probamos desde el user 2

Ahora vamos afinar mejor esta policy como podras ver ambos usuarios estan accediendo correctamente.

Abramos la policy de seguridad en nuestro PA

/

En source vamos a permitir el acceso a la aplicaciones para la ip 10.10.10.11/32 la ip 10.10.10.12 no tendra mas acceso a las aplicaciones de internet

Le damos ok y guardamos cambios con Commit!

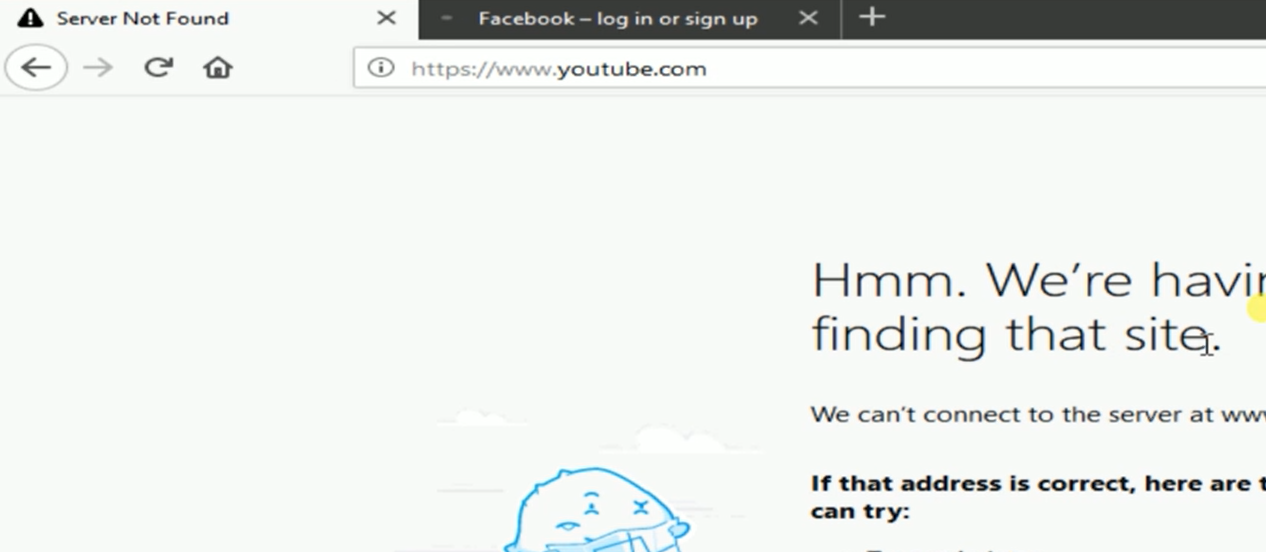

Si luego de unos minutos entramos al usuario 2 y queremos probar youtube no funcioanara.

Si intentamos hacer un pinga los DNS de google o salir a internet, este no funcionara.

Pero pongamos una regla mas que diga que el User 1 solo puede acceder solo a youtube y no a facebook.

Vamos a nuestra politica de seguridad.

Vamosa application Destildamos Any y agregamos youtube

Algo muy importante al agregar aplicaciones que para que la aplicacion fnucione tiene dependencias en esta caso la dependecia de youtube es google-base

Pero podemos acer una exepciones a la regla seleccionando la dependencia y picando en Add To Current Rule

La dependencia se nos agregara junto con youtube

Ya que para quefuncione youtube es necesario que tenga google-base

Entonces,cada vez que agregues cualquier aplicaciones simplemente verifique en el lado derecho o simplmente verifique si hay laguna dependencia.

Otra cosa importante, si nosotros no tenemos configurado los registros DNS, nuestro PA nunca podra reconoccer youtube porque no sabra resolver ese nombre,

Nosotros al inicio de este curso hemos agregado lo DNS de google. 8.8.8.8

Si no es asi es importae agregar en applications el DNS

Guardamos y hacemo commit para poder probar esto.

Entonces, si veqie una vez que se configme el commit, el usuario 1 intentara conectarse a facebook y no le funcionara.

Para probar esto entremos al user 1

No hay comentarios.:

Publicar un comentario