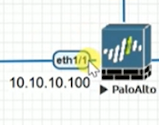

En esta entrada Partiremos con la siguiente topologia

Este escenario yaesta configurado, el user 1 pueder acceder a internet sin problemas. Asi que solo vamosa ver sibrelas acciones que estan disponibles en la politica de seguridad siendo este el tema de esta nueva entrada.

Esta topologia es la misma que la entrada numero 18, solo que aqui quitamos el user 2

Tenemos creada una politica.

La politica se llama in_2_aout:securityPolicy y entraremos en ella para conocer mas.

Si vamos Source tendremos las mismas configuraciones que la entrada anterior.

En Application si recordamos teniamos a Youtube y google-Base pero lo hemos eliminado.

En este video trataremos de entender los diferentes tipo de acciones que estan disponibles.

Lo primero que vamos hacer es Denegar la politica que se llama In_2_out_security_policyA

Y lo que vamos hacer ahora es crear una policy DNS y la podremos con la prponderancia en 1 como se muestra en la siguiente Imagen.

Lo que tenemos que hacer es crear una polic que se llame DNSy permitirla.

Lo que vamos a probar es cuando se envie un trafico si la consulta no corresponde a una solicitud DNS se activara la primera policy en caso contrario si la resolucion no es DNS actuara la policy numero 2 negando el trafico.

Probemos..

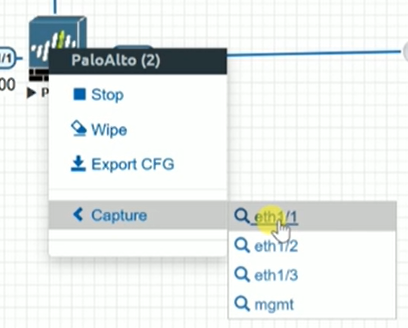

Primero activemos para catprurar el trafico de esta interface eth 1/1

Automaticamente luego de unos segundo se nos abrira Whireshark

No veremos ninguna comunicacion SYNC

Por lo tanto el cliente tratara de retrasmitir el SYN

Como nuestra regla en PA es negar, si vemos con mas detalle se estan negando las peticiones desde la ip 10.10.10.11

De esta manera es como funciona la Negacion en PA

Tampoco permitirael envio de ping a los DNS de google.

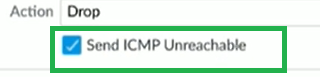

Ahora vamos a probar la opcion DROP, vamos a nuestra policy

y habilitemos tambien el envio de ICMP Unreachable

si probamos este conportamiento con Drop sera muy similar a Negar y tambien enviara una respuesta al cliente que no se puede alcanzar

Para poder porbar esto iniciemos captura nuevamente.

y agreguemos el filtro ICMP

ahora si vamos al cliente 1 y hacemos un ping al dns 8.8.8.8 veremos destino Unreachable

Ahora probemos la opcion de accion Reset Client

Demosle Ok y Commit.

Nos tiene que quedar asi.

Entonces cuando vamos con el cliente de reinicio y si es una conexion TCP que sucede? Por lo tanto PA restablecera del lado del cliente.

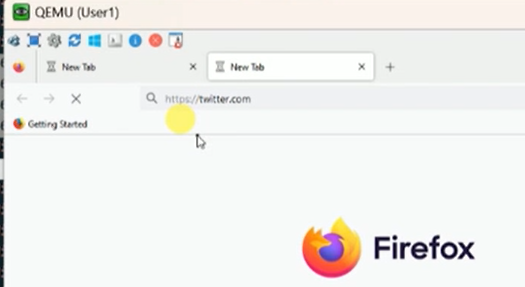

Cuando el User 1 quiera ir alguna pagina y tenga que pasar por el Firewall que pasara?

Es decir el cliente intenta restablacer o reiniciar la solicitud, pero siempre del lado del cliente.

Entonces, cuando decimos restablecer el cliente, se restablecera la conexion a su cliente, es.

decir la maquina del user 1

En el Caso de Reset Server se reiniciara tambien del lado del servidor o Reinciar ambos.

No hay comentarios.:

Publicar un comentario